정보처리기사 필기시험을 대비해서 5과목 정보 시스템 구축 관리를 인프런 강의를 보면서 정리한 포스트입니다. 틀린 부분이 있을 수도 있습니다.

인프런 강의 🔽

[지금 무료]정보처리기사 자격증 대비 교육(필기)| 국립안동대학교 SW융합교육원 - 인프런 강의

현재 평점 4.9점 수강생 1,511명인 강의를 만나보세요. NCS개정 정보처리기사 필기 합격을 위한 핵심요약 특강으로 CBT 필기시험과 필답형 실기시험을 효율적으로 학습 할수 있습니다. NCS 학습모듈,

www.inflearn.com

5과목 정보 시스템 구축 관리

1. 소프트웨어 개발 방법론 활용

2. IT 프로젝트 정보 시스템 구축 관리

3. 소프트웨어 개발 보안 구축

4. 시스템 보안 구축

10. 소프트웨어 개발 프레임 워크

소프트웨어 개발 프레임워크

- 소프트웨어 프레임워크를 활용하면 개발 및 운영 용이성을 제공하고, 시스템 복잡도 감소, 재사용성 확대 등의 장점이있다

- 개발 용이성: 패턴 기반 개발과 비즈니스 로직에만 집중한 개발이 가능하며, 공통 기능은 프레임워크가 제공한다

- 운영 용이성: 변경이 용이하며, 비즈니스 로직 아키텍처 파악이 용이하다

- 시스템 복잡도의 감소 : 복잡한 기술은 프레임워크에 의해 숨겨진다. 미리 잘 정의된 기술 Set을 적용할 수 있다

- 개발 코드의 최소화 : 반복 개발을 제거하며, 공통 컴포넌트와 서비스 활용이 가능하다.

- 이식성 : 플랫폼 비의존적인 개발 가능하며, 플랫폼과의 연동은 프레임워크가 제공한다

- 변경 용이성 : 잘 구조화된 아키텍처를적용하며, 플랫폼에 비의존적이다

- 품질 보증 : 검증된 개발 기술과 패턴에 따른 개발이 가능하며, 고급 개발자와 초급 개발자의 차이를 줄여준다

- 설계와 코드의 재사용성 : 프레임워크의 서비스 및 패턴의 재사용, 사전에 개발된 컴포넌트의 재사용이 가능하다

11. 플랫폼 성능 특성

플랫폼 성능 측정 항목

- 응답 시간 (Response Time) (낮아야 좋음)

- 가용성 (Availability) (높아야 좋음)

- 사용률 (Utilization) (높아야 좋음)

12. 테일러링(Tailoring) 고려 사항

테일러링

- 기존 개발 방법론의 절차, 기법, 산출물 등을 프로젝트 상황에 맞게 수정하는 작업으로 개발 프로세스를 최적화한다

내부적 요건

- 목표 환경: 시스템의 개발 환경 및 유형이 서로 다른 경우 테일러링이 필요

- 요구사항: 프로젝트의 생명주기 활동 측면에서 개발, 운영, 유지보수 등 프로젝트에서 먼저 고려할 요구사항이 서로 다른 경우 테일러링이 필요

- 프로젝트 규모 : 사업비, 참여 인력, 개발 기간 등 프로젝트의 규모가 서로 다른 경우 테일러링이 필요

- 보유 기술: 프로세스, 방법론, 산출물, 인력의 숙련도 등이 다른 경우 테일러링이 필요 ]

외부적 요건

- 법적 제약사항: 프로젝트별로 적용될 IT Compliance 서로 다른경우 테일러링이 필요

- 표준 품질 기준 : 금융, 제조, 의료 업종별 표준품질 기준이 상이하므로 방법론의 테일러링이 필요

13. RIP(Routing Information Protocol)

RIP(Routing Information Protocol)

- 최단 경로 탐색에는 Bellman-Ford 알고리즘을 사용하는 거리 벡터 라우팅 프로토콜이다

- 라우팅 프로토콜을 IGP와 EGP로 분류했을 때 IGP에 해당한다

- 최적의 경로를 산출하기 위한 정보로서 홉(거리값)만을 고려하므로, RIP을 선택한 경로가 최적의 경로가 아닌 경우가 많이 발생할 수 있다

- 소규모 네트워크 환경에 적합하다.

IGP(Interior Gateway Protocol)이란?

동일한 자치 시스템 내에서 라우터 간 경로를 교환하는 라우팅 프로토콜이다.

- RIP(Routing Information Protocol)

- 홉 수를 기반으로 최단 경로를 찾아내는 거리 벡터 라우팅 프로토콜이다.

- Bellman Ford 알고리즘을 사용한다.

- 최대 15개의 홉까지만 탐색할 수 있다는 한계가 있다.

- 따라서 소 규모의 네트워크 라우팅에 적합하다. - OSPF(Open Shortest Path First)

- 네트워크 내의 라우터 간 링크 상태 정보를 토대로 최적의 경로를 계산하는 링크 상태 라우팅 프로토콜이다.

- Dijkstra 알고리즘을 기반으로 한다.

- 홉 수가 제한되어 있는 RIP의 한계를 극복했다.

- 따라서 중, 대규모 네트워크에서도 활용이 가능하다. - EIGRP(Enhanced Interior Routing Protocol)

- Cisco에서 개발한 고급 거리 벡터 라우팅 프로토콜이다.

- 대역폭, 딜레이, 신뢰도 등 다양한 요소를 고려하여 경로를 설정한다.

- OSPF와 마찬가지로 대규모 네트워크에서 효과적으로 사용된다.

14. 정보보안의 3요소

정보보안의 3요소

- 무결성 (Integrity) : 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소

- 기밀성 (Confidentiality) : 인가되지 않는 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안 요소

- 가용성 (Availability) : 정보시스템 또는 정보에 대한 접근과 사용이 요구 시점에 완전하게 제공될 수 있는 상태를 의미하는 보안 요소

15. 신기술용어

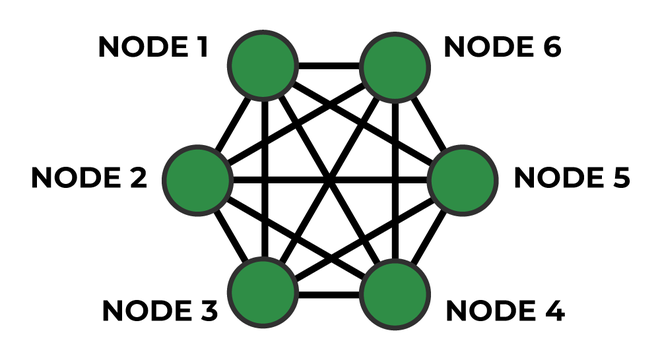

Mesh Network

기존 무선 랜의 한계 극복을 위하여 등장하였으며, 대규모 디바이스의 네트워크 생성에 최적화 되어 차세대 이동통신, 홈 네트워킹,공공안정등의 특수 목적을 위한 새로운 방식의 네트워크 기술이다.

Zing

- 기기를 키오스크에 갖다 대면 원하는 데이터를 바로 가져올 수 있는 기술

- 10cm 이내 근접 거리에서 기가급 속도로 데이터를 전송이 가능한 초고속 근접 무선 통신 (NFC) 기술

MQTT(Message Queuing Telemetry Transport)

- IBM이 주도하여 개발한기술로 사물 통신, 사물 인터넷과 같이 대역폭이 제한된 통신 환경에 최적화하여 개발된 푸시 기술 기반의경량 메세지 전송 프로토콜

- TCP/IP 기반 네트워크에서 동작하는 발행-구독 기반의 메세징 프로토콜로 최근 IoT환경에서 자주 사용되고 있는 프로토콜이다/

SDN(Software Defined Networking)

- 네트워크를 제어부, 데이터 전달부로 분리하여 네트워크 관리자가 보다 효율적으로 네트워크를 제어, 관리할 수 있는기술

- 기존의 라우터, 스위치 등과 같이 하드웨어에 의존하는 네트워크 체계에서 안정성, 속도, 보안 등을 소프트웨어로제어 관리하기 위해 개발된다

직접 연결 저장장치(DAS : Direct Attached Storage)

- 하드 디스크와 같은 데이터 저장 장치를 호스트 버스어댑터에 직접 연결하는 방식

- 저장 장치와 호스트 기기사이에 네트워크 디바이스없이 직접 연결하는 방식으로 구성된다

Docker

- 컨테이너 응용 프로그램의 배포를 자동화하는 오픈소스 엔진으로 SW컨테이너 안의 응용프로그램들을 배치시키는 일을 자동화해주는 오픈소스 프로젝트이자 소프트웨어이다.

16. 데이터베이스 관련 기술 용어

하둡 (Hadoop)

- 오픈소스를 기반으로 한 분산 컴퓨팅 플랫폼으로 일반 PC급 컴퓨터들로 가상화된 대형 스토리지를 형성하고, 그안에 보관된 거대한 데이터세트를 병렬로 처리할 수 있도록 빅데이터 분산 처리를 돕는 자바 소프트웨어 오픈소스프레임워크이다.

- 다양한 소스를 통해 생성된 빅데이터를 효율적으로 저장하고 처리한다

- 하둡의 필수 핵심 구성 요소는 맵리듀스(MapReduce)와 하둡분산 파일 시스템 (Hadoop Distributed File System)

- sqoop : 하둡(Hadoop)과 관계형 데이터베이스 간에 데이터를 전송할 수 있도록 설계된 도구

17. 공격 유형

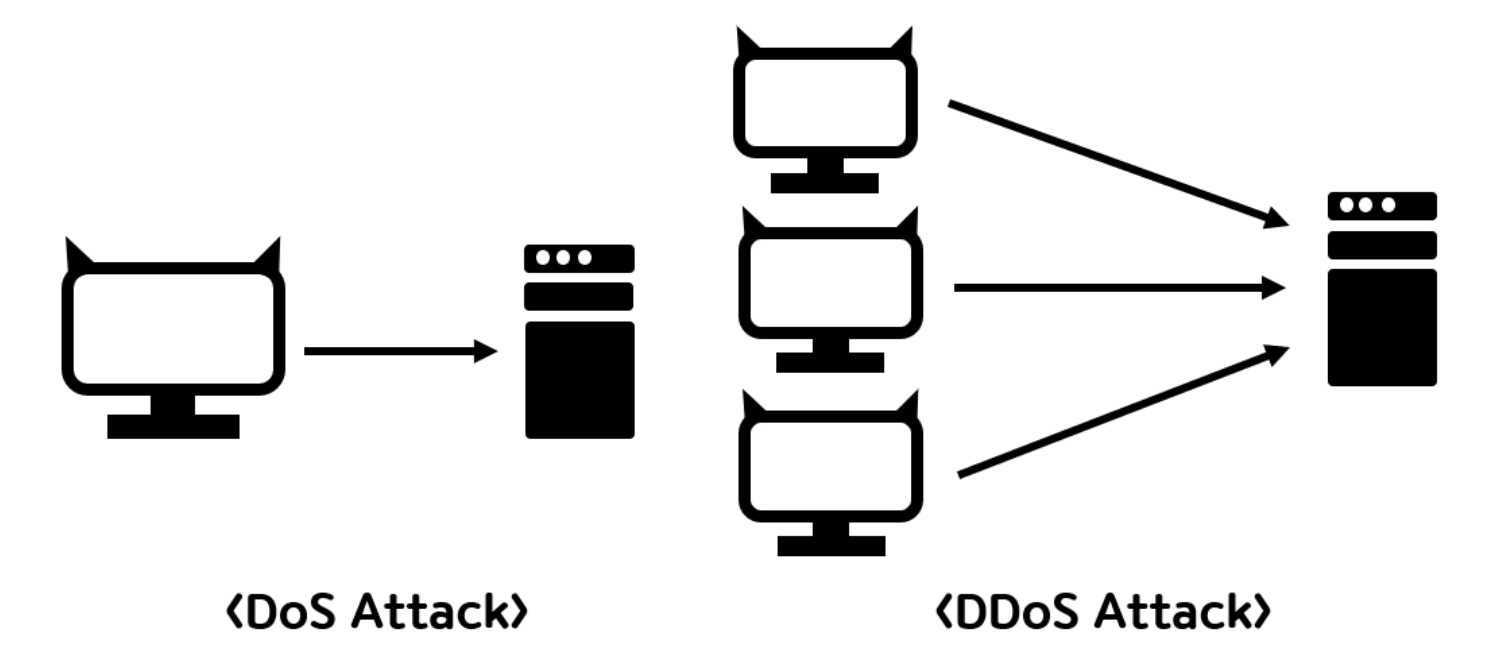

Dos(Denial of Service, .분산 서비스 거부)

- 여러 곳에 분산된 공격 지점에서 한 곳의 서버에 대해 분산 서비스 공격을 수행하는 공격 방법이다

- 공격 종류 : Ping of Death, Land Attack, SYN Flooding, Smurf, DDos, UDP Flooding

TCP 세션 하이재킹

- 서버와 클라이언트 통신 시에 TCP의 3-WAY Handshake 단계에서 발생하는 취약점을 이용한 공격 기법이다

- 세선 하이재킹 탐지 기법: 비동기화 상태 감지, ACK STORM 탐지, 패킷의 유실 및 재전송 증가 탐지, 예상치 못한 접속의 리셋 탐지

백도어 (Back Door)

- 프로그램이나 손상된 시스템에 허가되지 않는 접근을 할 수 있으므로 정상적인 보안 절차를 우회하는 악성 소프트웨어

- 트랩 도어라고도 한다

- 백도어공격 도구 : NetBUs, Back Orifice, Rootkit 등

- 백도어 탐지 방법: 무결성 검사, 열린 포트 확인, 로그 분석, SetUID 파일검사 등

웜(Worm)

- 네트워크를 통해 연속적으로 자신을 복제하여 시스템의 부하를 높여 결국 시스템을 다운 시키는 바이러스의 일종이다

18. Secure OS OWASP

Secure OS의 보안기능

- 강제적 접근 통제, 임의적 접근통제, 식별 및 인증, 객체 사용 보호, 완전성 조성 신뢰 경로

OWASP(The Open Web Application Security Project)

- 오픈소스 웹 애플리케이션 보안 프로젝트로서 주로 웹을 통한정보 유출, 악성 파일및 스크립트 보안 취약점 등을 연구하는 곳이다

- 연구 결과에 따라 취약점 발생 빈도가 높은 10가지 취약점을 공개한다

19. 접근 통제(ACCESS CONTROL)

접근 통제

- 강제적 접근 통제(MAC : Mandatory Access Control)

- 임의적 접근 통제(DAC : Disretionary Acess Control)

- 역할 기반 접근 통제 (RBAC : Role-based Access Control)

AAA(Authentication Authorization Accounting, 인증 권한 검증 게정 관리)

시스템의 사용자가 로그인하여 명령을내리는 과정에 대한시스템 동작을 Authentication(인증), Authorization(권한 부여), Accounting(계정 관리)으로 구분한다.

- Authentication (인증) : 망, 시스템 접근을 허용하기 전에 사용자 신원을 검증한다

- Authorization(권한 부여) : 검증된사용자에게 어떤 수준의 권한과 서비스를 허용한다

- Accounting (계정 관리) : 사용자의 자원에 대한 사용 정보를 모아서 과금, 감사, 용량 증설, 리포팅 등의 관리를 한다.

Honeypot

- 비정상적인 접근을 탐지하기 위해 의도적으로설치해 둔 시스템을 의미한다.

'{etc} > qualifications' 카테고리의 다른 글

| [정보처리기사] 정보처리 기사 필기 02회 오답 정리 (0) | 2026.01.30 |

|---|---|

| [정보처리기사] 정보처리 기사 필기 01회 오답 정리 (0) | 2026.01.27 |

| [정보처리기사] 5과목 정보 시스템 구축 관리 정리 및 요약 (1) (0) | 2026.01.25 |

| [정보처리기사] 4과목 프로그래밍 언어 활용 (2) (0) | 2026.01.23 |

| [정보처리기사] 4과목 프로그래밍 언어 활용 (1) (0) | 2026.01.22 |